Asterisk sicurezza – AST-2011-003: Resource exhaustion in Asterisk Manager Interface

Questo il link per scaricare il documento in PDF:

Asterisk sicurezza – AST-2011-002: Multiple array overflow and crash vulnerabilities in UDPTL code

Questo il link per scaricare il documento in PDF:

Rilasciato Asterisk 1.8.2.2 (Security Release)

Il giorno 20 gennaio, il Team di Sviluppo di Asterisk ha annunciato il rilascio della versione Asterisk 1.8.2.2.

Dal post originale:

The Asterisk Development Team has announced a release for the security issue

described in AST-2011-001.

Due to a failed merge, Asterisk 1.8.2.1 which should have included the security

fix did not. Asterisk 1.8.2.2 contains the the changes which should have been

included in Asterisk 1.8.2.1.

This releases is available for immediate download at

http://downloads.asterisk.org/pub/telephony/asterisk/releases

The releases of Asterisk 1.4.38.1, 1.4.39.1, 1.6.1.21, 1.6.2.15.1, 1.6.2.16.2,

1.8.1.2, and 1.8.2.2 resolve an issue when forming an outgoing SIP request while

in pedantic mode, which can cause a stack buffer to be made to overflow if

supplied with carefully crafted caller ID information. The issue and resolution

are described in the AST-2011-001 security advisory.

For more information about the details of this vulnerability, please read the

security advisory AST-2011-001, which was released at the same time as this

announcement.

For a full list of changes in the current release, please see the ChangeLog:

http://downloads.asterisk.org/pub/telephony/asterisk/releases/ChangeLog-...

Security advisory AST-2011-001 is available at:

http://downloads.asterisk.org/pub/security/AST-2011-001.pdf

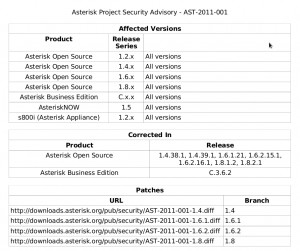

Sicurezza: AST-2011-001 – Stack buffer overflow in SIP channel driver

Ecco un estratto del documento sulla sicurezza AST-2011-001:

Description When forming an outgoing SIP request while in pedantic mode, a stack buffer can

be made to overflow if supplied with carefully crafted caller ID information. This

vulnerability also affects the URIENCODE dialplan function and in some versions

of asterisk, the AGI dialplan application as well. The ast_uri_encode function does

not properly respect the size of its output buffer and can write past the end of it

when encoding URIs.

Resolution The size of the output buffer passed to the ast_uri_encode function is now

properly respected.

In asterisk versions not containing the fix for this issue, limiting strings originating

from remote sources that will be URI encoded to a length of 40 characters will

protect against this vulnerability.

exten => s,1,Set(CALLERID(num)=${CALLERID(num):0:40})

exten => s,n,Set(CALLERID(name)=${CALLERID(name):0:40})

exten => s,n,Dial(SIP/channel)

The CALLERID(num) and CALLERID(name) channel values, and any strings passed

to the URIENCODE dialplan function should be limited in this manner.

Configurazione iptables (integra il post fail2ban)

www.asterweb.org

A seguito di alcune richieste pervenuteci, ad integrazione del post fail2ban, abbiamo realizzato un tutorial per avere una configurazione iptables funzionante ed immediatamente utilizzabile. Questo il link del tutorial

Ovviamente per chi volesse meglio comprendere il funzionamento di iptables, si rimanda ad un più approfondito studio.

Saluti

Asterweb

Elastix nel suo blog (finalmente) consiglia fail2ban

Elastix

Piano piano, ci sono arrivati anche loro.

Con un post del 26 giugno, infatti, rimandano ad un altro post (fatto da altri) dove viene spiegato come installare e configurare fail2ban per proteggere il proprio pbx.

Domandona: perché non lo mettono di default su Elastix, come tra l'altro fa da sempre pbxinaflash ?.

Detto ciò, vi rimando al tutorial che avevo fatto a suo tempo e che spiega come installare e configurare file2ban.

A proposito, per chi non lo sapesse, fail2ban si preoccupa di controllare i file di log generati dai vari programmi (ssh, asterisk, etc) e se verifica tentativi di accesso (ad esempio per SSH) o di registrazione di client SIP non andati a buon fine (per Asterisk) banna l'ip modificando iptables.

SIPVicious ora si protegge da se stesso

www.asterweb.org

La versione 0.2.6 del "famigerato" SIPVicious contiene il nuovo tool svcrash.py che è in grado di interrompere eventuali attacchi fatti con svwar o svcrack, mandandoli in crash (almeno quelli delle versioni precedenti).

Non ho ancora avuto modo di testarne pienamente il funzionamento. Una volta testato farò un altro post.

Alla prossima.

Sicurezza Asterisk: “ma allora sei proprio un pirla …”

Scusate il titolo, ma quando ci vuole ci vuole !

Sto parlando di sicurezza per Asterisk ed in specifico del classico caso in cui attaccano il PBX, si registrano e fanno qualche migliaio di € di telefonate a scrocco !!!

Ritornando al titolo del post, se la cosa accade ad un utente che si è fatto da se il centralino e che non segue abitualmente l'evolversi del "mondo asterisk", la cosa può ancora essere comprensibile (fino ad un certo punto, ovviamente, perché l'azienda non sarà particolarmente contenta se una cosa del genere accade); ma se la cosa accade a un rivenditore, a uno che lo fa di mestiere, allora non ci sono giustificazioni.

L'argomento è infatti ampiamente trattato ed è di grande attualità (accade tutti i giorni che qualche pbx venga violato), per cui non organizzarsi in tal senso è un grave danno. Un grave danno per tutti:

- per il Cliente che subisce il danno economico diretto (ovviamente)

- per il rivenditore, che fa una gran brutta figura (eufemismo)

- per tutti coloro che operano nel settore e che giornalmente si impegnano in maniera serie e professionale, che si ritrovano a sentirsi dire dai potenziali clienti: "... ma so che asterisk non è sicuro ..."

Detto ciò, è evidente che parlando di "sicurezza informatica" le problematiche sono tantissime e che non si "pretende" che tutti siano esperti in sicurezza, ma è altresì indispensabile che chi fa di Asterisk "il suo mestiere" lo faccia con consapevolezza, adottando quantomeno i criteri minimi di sicurezza.

Proteggere il proprio Asterisk PBX da Attacchi

Il problema degli attacchi a macchine Asterisk è ormi all'ordine del giorno e di conseguenza anche la necessità di proteggersi.

L'argomento è ampiamente trattato ma pare che, soprattutto da parte degli operatori del settore, ci sia una certa sottovalutazione del problema.

Al fine di avere una maggiore conoscenza del problema e delle possibili soluzioni, segnalo un Webinar organizzato da Xorcom il 3 giugno prossimo alle 5 pomeridiane (per l'Italia) che ritengo possa essere interessante.

La presentazione del webminar dice: "Over 99% of the attacks reported until now may be prevented by following a few simple practices. These practices are EASY, not time consuming, and frankly — you can’t afford not to follow them!".

Questo è il link del post dove si può fare la registrazione o richiedere la registrazione del Webinar.

Saluti a tutti

Per chi utilizza Asterisk 1.6.0 e 1.6.1: il Team di sviluppo consiglia di passare alla 1.6.2

In questo post del 31 marzo, il Team di Sviluppo di Asterisk annuncia che per le release 1.6.0 e 1.6.1 ci saranno esclusivamente rilasci per la risoluzione di bug di sicurezza.

Lo stesso Team consiglia, agli utenti che utilizzano le release 1.6.0 e 1.6.1, di passare alla 1.6.2 che verrà supportata nel "normale" sviluppo dei bug fixs.

Questa la tabella con i tempi di supporto per le release "ancora in vita":

| Release Series | Release Type | Release Date | Security Fix Only | EOL |

| 1.2.X | 2005-11-21 | 2007-08-07 | 2010-11-21 | |

| 1.4.X | LTS | 2006-12-23 | 2010-12-23 | 2011-12-23 |

| 1.6.0.X | Standard | 2008-10-01 | 2010-05-01 | 2010-10-01 |

| 1.6.1.X | Standard | 2009-04-27 | 2010-05-01 | 2011-04-27 |

| 1.6.2.X | Standard | 2009-12-18 | 2010-12-18 | 2011-12-28 |

| 1.8.X | LTS | TBD (Goal: Q3 2010) | TBD + 4 years | TDB + 5 years |

Maggiorni dettagli qui: http://www.asterisk.org/asterisk-versions

Sicurezza: AST-2010-001 – T.38 Remote Crash Vulnerability

Description:

An attacker attempting to negotiate T.38 over SIP can remotely crash Asterisk by modifying the FaxMaxDatagram field of the SDP to contain either a negative or exceptionally large value. The same crash occurs when the FaxMaxDatagram field is omitted from the SDP as well.

Resolution:

Upgrade to one of the versions of Asterisk listed in the “Corrected In” section, or apply a patch specified in the “Patches” section.

Sono affette tutte le versione 1.6.x. Le versioni 1.6.0.22, 1.6.1.14 e 1.6.2.2 sono già corrette.

PATCH:

http://downloads.asterisk.org/pub/security/AST-2010-001-1.6.0.diff (v1.6.0)

http://downloads.asterisk.org/pub/security/AST-2010-001-1.6.1.diff (v1.6.1)

http://downloads.asterisk.org/pub/security/AST-2010-001-1.6.2.diff (v1.6.2)

Questo il link per scaricare il documento in pdf: AST-2010-001

RTP Remote Crash Vulnerability

"An attacker sending a valid RTP comfort noise payload containing a data length of 24 bytes or greater can remotely crash Asterisk."

Questo il documento dove trovate i dettagli: http://downloads.asterisk.org/pub/security/AST-2009-010.pdf

La vulnerabilità è stata eliminata nelle seguenti versioni di Asterisk:

- 1.2.37

- 1.4.27.1

- 1.6.0.19

- 1.6.1.11

Per cui non perdete tempo. Fate gli aggiornamenti !!!

Asterisk 1.2.36, 1.4.26.3, 1.6.0.17, and 1.6.1.9 released

Il 4 novembre il Team di sviluppo di Asterisk ha annunciato il rilascio delle versioni:

- 1.2.36

- 1.4.26.3

- 1.6.0.17

- 1.6.1.9

Per il download:

http://downloads.asterisk.org/pub/telephony/asterisk/

Gli aggiornamenti riguardano varie criticità di sicurezza. In dettaglio:

http://downloads.asterisk.org/pub/security/AST-2009-008.pdf

http://downloads.asterisk.org/pub/security/AST-2009-009.pdf

Questo il post originale: http://www.asterisk.org/node/49859

Asterisk 1.6.1.8 released

Il team di sviluppo di Asterisk ha rilasciato la release 1.6.1.8 di Asterisk. Questa release risolve principalmente una criticità di sicurezza che interessa esclusivamente la serie 1.6.1.

Il Team informa, inoltre, che è stata saltata la numerazione 1.6.7 per evitare confusione (come se non ce ne fosse abbastanza) rispetto a passati annunci. La prossima release candidate, che sarebbe stata 1.6.1.7-rc3, sarà rilasciata come 1.6.1.9-rc1.

Il link per il download della 1.6.1.8 è: http://www.asterisk.org/node/49855

Questo il ChangeLog: http://downloads.asterisk.org/pub/telephony/asterisk/ChangeLog-1.6.1.8

Il link per visionare il documento relativo alla criticità di sicurezza è: http://downloads.asterisk.org/pub/security/AST-2009-007.pdf

Il link del post originale: http://www.asterisk.org/node/49855

Vulnerabilità IAX2 – Parliamo ancora di “sicurezza”

Asterisk 1.2.35, 1.4.26.2, 1.6.0.15, and 1.6.1.6 released

Il Team di sviluppo di Astersk ha announciato il rilascio delle versioni 1.2.35, 1.4.26.2, 1.6.0.15, e 1.6.1.6 di Asterisk. Per l'immediato download:

http://downloads.asterisk.org/pub/telephony/asterisk/

Queste release risolvono una importante vulnerabilità relativa alle comunicazioni su protocollo IAX2.

Leggete con cura questo documento che spiega in dettaglio la cosa:

http://downloads.asterisk.org/pub/security/AST-2009-006.pdf

Questo il link del post originale: http://www.asterisk.org/node/48621

Per cui non perdete tempo. Fate gli aggiornamenti !!!

P.S. vi ricordo che nel post https://www.asterweb.org/blog/?p=189 si parlava del rilascio, per tutte le release supportate, delle versioni che risolvevano un problema di sicurezza relativo al protocollo SIP.